COMERCIO ELECTRONICO

08.05.2015 20:43

EL COMERCIO ELECTRÓNICO

El comercio electrónico consiste en realizar electrónicamente

transacciones comerciales. Está basado en el tratamiento y transmisión

electrónica de datos, incluidos texto, imágenes y vídeo. El comercio

electrónico comprende actividades muy diversas, como comercio electrónico de

bienes y servicios, suministro en línea de contenidos digitales, transferencia

electrónica de fondos, compraventa electrónica de acciones, conocimientos de

embarque electrónicos, subastas, diseños y proyectos conjuntos, prestación de

servicios en línea (on line sourcing), contratación pública, comercialización

directa al consumidor y servicios posventa. Por otra parte, abarca a la vez

productos (p.ej., bienes de consumo, equipo médico especializado) y servicios

(p.ej., servicios de información, financieros y jurídicos), actividades

tradicionales (p.ej., asistencia sanitaria, educación) y nuevas actividades

(p.ej., centros comerciales virtuales).

UTILIDAD DEL COMERCIO

ELECTRÓNICO

El comercio electrónico puede utilizarse en cualquier entorno

en el que se intercambien documentos entre empresas: compras o adquisiciones,

finanzas, industria, transporte, salud, legislación y recolección de ingresos o

impuestos. Ya existen compañías que utilizan el comercio electrónico para

desarrollar los aspectos siguientes:

Creación de canales nuevos de mercadeo y ventas. Acceso interactivo a catálogos de productos, listas de

precios y folletos publicitarios. Venta directa e interactiva de productos a los clientes. Soporte técnico ininterrumpido, permitiendo que los clientes

encuentren por sí mismos, y fácilmente, respuestas a sus problemas mediante la

obtención de los archivos y programas necesarios para resolverlos.

SEGURIDAD DEL COMERCIO

ELECTRONICO

La seguridad en el comercio electrónico y específicamente en

las transacciones comerciales es un aspecto de suma importancia. Para ello es

necesario disponer de un servidor seguro a través del cual toda la información

confidencial es encriptada y viaja de forma segura, esto brinda confianza tanto

a proveedores como a compradores que hacen del comercio electrónico su forma

habitual de negocios. Al igual que en el comercio tradicional existe un riesgo en

el comercio electrónico, al realizar una transacción por Internet, el comprador

teme por la posibilidad de que sus datos personales (nombre, dirección, número

de tarjeta de crédito, etc.) sean interceptados por "alguien", y

suplante así su identidad; de igual forma el vendedor necesita asegurarse de

que los datos enviados sean de quien dice serlos. Por tales motivos se han desarrollado sistemas de seguridad

para transacciones por Internet: Encriptación, Firma Digital y Certificado de

Calidad, que garantizan la confidencialidad, integridad y autenticidad

respectivamente.

- La encriptación: es el conjunto de técnicas que intentan hacer inaccesible la información a personas no autorizadas. Por lo general, la encriptación se basa en una clave, sin la cual la información no puede ser descifrada. Con la encriptación la información transferida solo es accesible por las partes que intervienen (comprador, vendedor y sus dos bancos).

- La firma digital, evita que la transacción sea alterada por terceras personas sin saberlo. El certificado digital, que es emitido por un tercero, garantiza la identidad de las partes. Encriptación.

- Protocolo SET: Secure Electronic Transactions es un conjunto de especificaciones desarrolladas por VISA y MasterCard, con el apoyo y asistencia de GTE, IBM, Microsoft, Netscape, SAIC, Terisa y Verisign, que da paso a una forma segura de realizar transacciones electrónicas, en las que están involucrados: usuario final, comerciante, entidades financieras, administradoras de tarjetas y propietarios de marcas de tarjetas.

SET constituye la respuesta a los muchos requerimientos de una

estrategia de implantación del comercio electrónico en Internet, que satisface

las necesidades de consumidores, comerciantes, instituciones financieras y

administradoras de medios de pago.

Por lo tanto, SET dirige sus procesos a:

a)

Proporcionar

la autentificación necesaria.

b)

Garantizar

la confidencialidad de la información sensible.

c)

Preservar

la integridad de la información.

Definir los algoritmos criptográficos y protocolos necesarios

para los servicios anteriores.

- Firmas electrónicas: las relaciones matemáticas entre la clave pública y la privada del algoritmo asimétrico utilizado para enviar un mensaje, se llama firma electrónica (digital signatures).

Quien envía un mensaje, cifra su contenido con su clave

privada y quien lo recibe, lo descifra con su clave pública, determinando así

la autenticidad del origen del mensaje y garantizando que el envío de la firma

electrónica es de quien dice serlo.

- Certificados de autenticidad: como se ha visto la integridad de los datos y la autenticidad de quien envía los mensajes es garantizada por la firma electrónica, sin embargo existe la posibilidad de suplantar la identidad del emisor, alterando intencionalmente su clave pública. Para evitarlo, las claves públicas deben ser intercambiadas mediante canales seguros, a través de los certificados de autenticidad, emitidos por las Autoridades Certificadoras.

Para el efecto SET utiliza dos grupos de claves asimétricas y

cada una de las partes dispone de dos certificados de autenticidad, uno para el

intercambio de claves simétricas y otro para los procesos de firma electrónica.

- Criptografía: Es la ciencia que trata del enmascaramiento de la comunicación de modo que sólo resulte inteligible para la persona que posee la clave, o método para averiguar el significado oculto, mediante el criptoanálisis de un texto aparentemente incoherente. En su sentido más amplio, la criptografía abarca el uso de mensajes encubiertos, códigos y cifras.

La palabra criptografía se limita a veces a la utilización de

cifras, es decir, métodos de transponer las letras de mensajes (no cifrados)

normales o métodos que implican la sustitución de otras letras o símbolos por

las letras originales del mensaje, así como diferentes combinaciones de tales

métodos, todos ellos conforme a sistemas predeterminados. Hay diferentes tipos

de cifras, pero todos ellos pueden encuadrarse en una de las dos siguientes

categorías: transposición y sustitución.

- Los Hackers: Son usuarios muy avanzados que por su elevado nivel de conocimientos técnicos son capaces de superar determinadas medidas de protección. Su motivación abarca desde el espionaje industrial hasta el mero desafío personal. Internet, con sus grandes facilidades de conectividad, permite a un usuario experto intentar el acceso remoto a cualquier máquina conectada, de forma anónima. Las redes corporativas u ordenadores con datos confidenciales no suelen estar conectadas a Internet; en el caso de que sea imprescindible esta conexión, se utilizan los llamados cortafuegos, un ordenador situado entre las computadoras de una red corporativa e Internet. El cortafuego impide a los usuarios no autorizados acceder a los ordenadores de una red, y garantiza que la información recibida de una fuente externa no contenga virus.

USUARIOS QUE PUEDEN

UTILIZAR EL COMERCIO ELECTRÓNICO

SUJETOS QUE INTERVIENEN

EN EL COMERCIO ELECTRÓNICO

El comercio electrónico constituye un acto jurídico con

contenido patrimonial, es decir, un contrato con la peculiaridad que la

comunicación entre las partes contratantes: aceptante y ofertante se da por

medios electrónicos.

Entonces como en toda contratación en el comercio

electrónico, intervienen dos o más sujetos, los cuales se dividen en:

empresario (business) y consumidor (consumer). Esta clasificación nos servirá

de base al hablar de los sujetos del comercio electrónico, ya que esta, se

determina mediante la interacción de estos sujetos ente sí.

EMPRESARIO

“Son las personas que ofertan bienes o servicios en un

mercado determinado. Generalmente son personas jurídicas; sin embargo, las

personas naturales pueden estar incluidas dentro de esta categoría.”

Desde un punto de vista estrictamente jurídico patrimonial,

la empresa se habrá de concebir , a nuestro juicio , como una específica

modalidad de riqueza productiva constitutiva de un bien o valor patrimonial de

explotación, resultante de la materialización de la iniciativa creadora del

empresario de la proyección patrimonial de su labor organizadora de los

distintos factores productivos, facultades , poderes y técnicas jurídicas y de

la actividad de producción e intermediación de bienes y servicios para el

mercado a través del establecimiento mercantil. Este valor patrimonial de

explotación se sustenta en aportes fundamentales: el empresario (sujeto

organizador), el establecimiento (objeto organizado) y la organización. La

empresa en sentido jurídico patrimonial, será la resultante patrimonial (valor

de explotación) o suma de conjuntos (y subconjuntos) factoriales conexos a esos

soportes.

CONSUMIDORES

“Son las personas que tienen posición de demandantes en un

mercado determinado. Pueden ser personas naturales o jurídicas. Existen ciertas

dudas de considerar a las personas jurídicas como consumidores, puesto que por

su propia naturaleza todas las actividades que realicen dentro de su objeto

social son consideradas actos empresariales, características que las incluirán

en la categoría business. Sin embargo, pensamos que ciertos actos de comercio

realizados por las personas jurídicas pueden ser considerados actos de

consumidores”.

El consumidor es aquel adquiere los bienes o servicios para

consumirlos o utilizarlos (en un ámbito personal, familiar o doméstico). No se

considera destinatario final y tampoco consumidor, aquel que adquiere los

bienes para introducirlo al mercado para su venta o para ceder a terceros en

propiedad o uso.

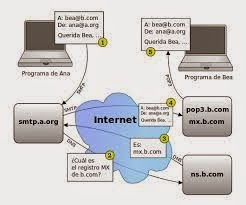

CORREO ELECTRÓNICO

El correo electrónico (también conocido como e-mail, un

término inglés derivado de electronic mail) es un servicio que permite el

intercambio de mensajes a través de sistemas de comunicación electrónicos. El

concepto se utiliza principalmente para denominar al sistema que brinda este

servicio vía Internet mediante el protocolo SMTP (Simple Mail Transfer

Protocol), pero también permite nombrar a otros sistemas similares que utilicen

distintas tecnologías. Los mensajes de correo electrónico posibilitan el envío,

además de texto, de cualquier tipo de documento digital (imágenes, videos,

audios, etc.).

UTILIDAD DEL CORREO

ELECTRÓNICO

1.- Gestionar

contactos: No solo

se pueden controlar los contactos personales sino los de las redes sociales.

Puedes utilizar este medio para informar y recibir información pero, si usas

varios correos, utiliza uno como base para tus contactos y migra al resto.

2.- Enviar y recibir

documentos: Esta

utilidad es muy importante porque es donde se gestiona la información. Para una

buena organización será necesario crear carpetas donde guardar los correos que

queremos conservar. Piensa en conjunto no en el tema de cada correo. Por

ejemplo, la carpeta “Bancos” donde tendrás todo lo referente a los bancos. Si

tienes muchos correos y varios bancos puedes hacer 2 cosas: poner en el asunto

siempre el nombre del banco y, si tienes muchos correos, abrir subcarpetas por

cada banco. Lo importante es equilibrar el volumen de correos con el número de

carpetas.

3.- Comunicarse: Si no confundimos la utilidad de

gestión de documentos con la del correo como medio de comunicación, nos

resultará más fácil eliminar aquellos que ya no tienen importancia. Una forma

de averiguarlo es pensar si hubiéramos podido hacer la misma gestión por

teléfono. Si la respuesta es sí, y ya está hecha, casi con total seguridad,

podemos eliminar el correo.

4.- Configurar RSS: Probablemente, si no has utilizado

antes las RSS, tengas reparos sobre su utilidad pero si eliges bien el

proveedor puedes recibir en tu correo todo la información que te gusta. Por

ejemplo, si eres un forofo del fútbol, puedes recibir noticias, resultados,

fichajes, lo que se te ocurra. Gracias a las RSS sales a buscar la información

una vez y después solo tienes que acceder a las novedades en tu correo. Aunque,

normalmente siempre se tiende a perfeccionar la personalización de su RSS.

5.- Gestionar agenda: Al igual que los contactos, debes

tener una cuenta de correo base en la que gestionar tu tiempo. Pero puedes

compartir tareas con otras cuentas y generar avisos de forma que distribuyas tu

tiempo en forma de red a través de varias cuentas. Este apartado tiene mucho

que ver con la planificación, así que tú decides.

SEGURIDAD DEL CORREO

ELECTRÓNICO

Filtre todas las amenazas de la mensajería, incluidos el spam

y los virus, antes de que lleguen a su red. Al direccionar el correo

electrónico entrante y saliente a través de nuestros centros de datos, el

administrador puede activar rigurosas políticas de seguridad para mantener la

organización protegida actuando de conformidad con la normativa vigente.

- Detenga ataques como el spam, los virus, la suplantación de identidad (phishing), las denegaciones de servicio (DoS) o los ataques por recolección de directorios (DHA), entre otros.

- Evite los retrasos, la pérdida de mensajes o las interrupciones en el servicio de correo electrónico con nuestra arquitectura patentada de paso a través en tiempo real.

- Permita a los usuarios finales administrar su propio spam de manera eficaz.

- Cree políticas basadas en contenido para el tráfico de entrada y de salida.

- Garantice la recepción del correo electrónico incluso si tus servidores de correo se colapsan con la gestión de colas.

- Encripte los mensajes que se transmiten entre dominios mediante los protocolos estándar SSL o TLS.

- Habilite la sincronización de directorios con tus datos de usuario de LDAP para garantizar que los usuarios nuevos dispongan automáticamente de los datos.

- Disponibilidad del 99,999% para el procesamiento de mensajes y capacidad para gestionar miles de millones de transacciones al día.

USUARIOS QUE PUEDEN UTILIZAR EL CORREO ELECTRONICO

Lo pueden usar todas las personas

que sean mayores de 12 años, que sean personas naturales y todas las empresas.

.jpg)